Traiter les cyber-risques liés à la sous-traitance : la norme ISO 27036

La cybersécurité des fournisseurs fait partie des risques majeurs à analyser et traiter. Le concept de SCRM est souvent évoqué et fait partie du programme de la certification CISSP. Le NIST a publié des bonnes pratiques dans son référentiel 8276. La série de normes ISO 27036 propose des guides et des bonnes pratiques pour sécuriser les relations avec ses fournisseurs. L'EBA publie des lignes directrices pour le secteur bancaire.

Concepts

Un premier type de risques liés aux fournisseurs concernent les produits qui peuvent embarquer leurs propres vulnérabilités susceptibles d’être exploitées par un attaquant. Un exemple de ce type de risques est l’affaire SolarWinds où une porte dérobée a été insérée dans un outil de supervision et sert de vecteur d’attaque pour s’introduire sur le système d’information des clients de ce fournisseur.

La norme ISO 27036 donnent quelques exemples de risque génériques liés à l’achat de produits :

- Vulnérabilité publique non corrigé dans un composant logiciel utilisé par le produit (par exemple vulnérabilité Log4J présente dans une « appliance »).

- Problème juridique lié au droit de la propriété intellectuelle.

Une deuxième catégorie de risque concerne les services. Il peut s’agir de prestataires qui se connectent au système d’information de l’entreprise (par exemple pour une télémaintenance ou un service desk externalisé) ou qui accèdent à des informations sensibles (par exemple un cabinet d’avocat ou des commissaires aux comptes). La chaine de sous-traitance concerne l’ensemble des acteurs qui ont rôle dans la fourniture d’un produit ou d’un service. Une première couche de sous-traitant (tiers 1) apparait dans les contrats avec l’entité cliente. Les sous-traitants des sous-traitants figurent dans la deuxième couche (tiers 2) et ainsi de suite. Le Cloud est bien entendu un exemple de sous-traitance. Par exemple, dans le cas d’un IaaS privé administré par une société de service.

La norme ISO 27036 donnent quelques exemples de risque génériques liés à la sous-traitance de services :

- Perte de gouvernance (par exemple dans le cas de l’acquisition d’un sous-traitant).

- Mauvaise application des mesures de sécurité du sous-traitant (par exemple par manque de compétences en cybersécurité des intervenants).

- Méconnaissance des lois applicables par le sous-traitant.

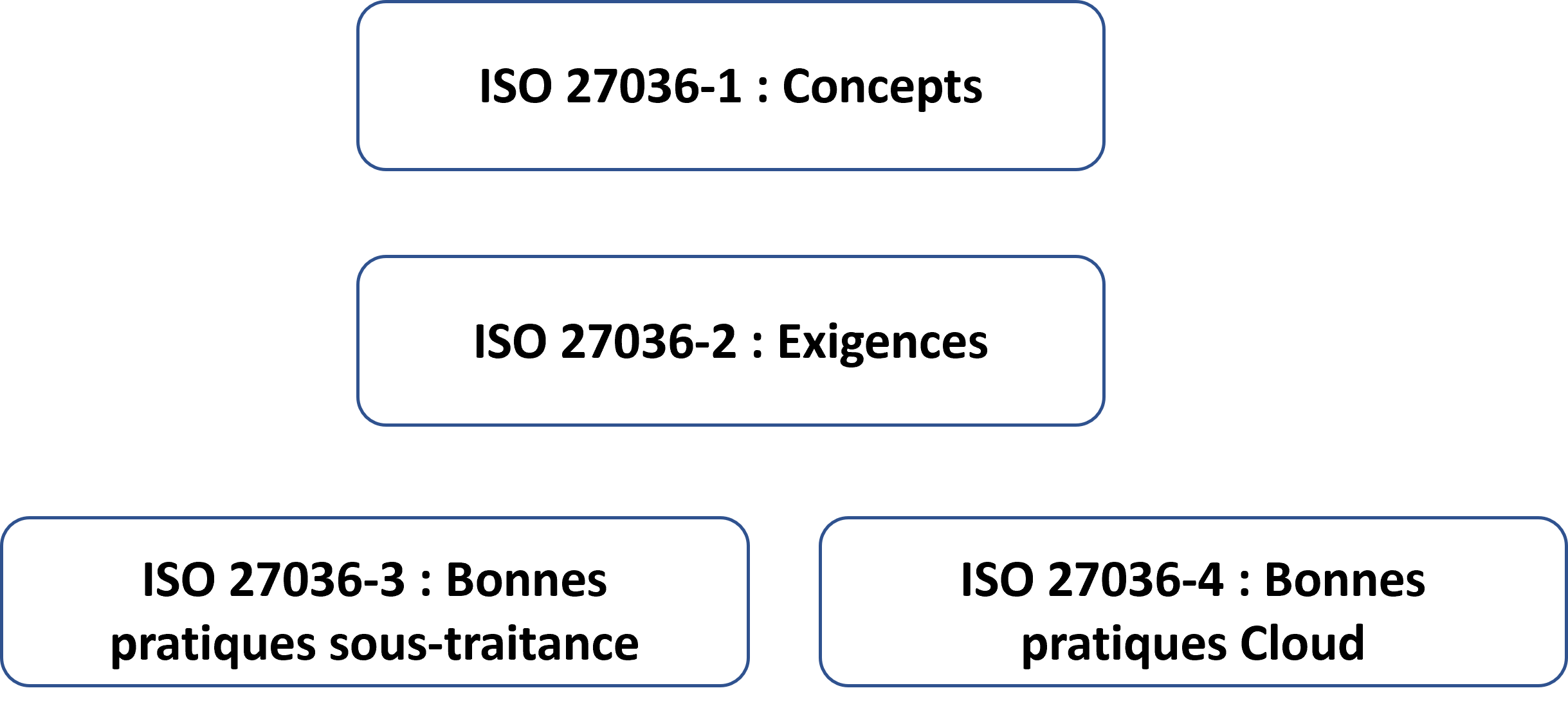

Articulation de la norme

La norme ISO 27036 est articulé en 4 parties :

Ce référentiel peut être utilisé pour définir une grille d’exigences que le client établit vis-à-vis des ses fournisseurs. Il peut aussi être utilisé pour étendre les clauses d’une certification ISO 27001 dans le cas du Système de Management de la Sécurité de l’Information d’un sous-traitant.

- Bonnes pratiques pour sécuriser la chaine de sous-traitance.

La maitrise des risques de cybersécurité nécessite d’avoir une bonne connaissance de la chaîne de sous-traitance : directe et indirecte. Cette partie de la norme donnes des bonnes pratiques pour traiter ces risques de cybersécurité directs et indirects.

- Bonnes pratiques pour sécuriser des services Cloud.

L’utilisation des services de Cloud s’étant généralisée, la dernière partie de la norme se concentre sur les bonnes pratiques pour maitriser la sous-traitance dans ce cas spécifique.

Pour en savoir plus sur les 20 meilleures formations sur la sécurité des systèmes d’information, téléchargez gratuitement notre livre blanc ci-dessous :